odporności pracowników na ataki socjotechniczne

realnej skuteczności ochrony fizycznej i procedur dostępu

realnego poziomu ryzyka wynikającego z czynnika ludzkiego

Brak było również mechanizmu weryfikującego, czy pracownicy potrafią rozpoznać incydent bezpieczeństwa i właściwie go eskalować.

symulację rzeczywistych ataków na infrastrukturę fizyczną oraz phishingowych

ocenę zachowania pracowników i ochrony

przeprowadzenie szkolenia opartego na realnych zdarzeniach

weryfikację skuteczności szkolenia poprzez test kontrolny

Red Teaming – fizyczny test penetracyjny

Cel: Sprawdzenie odporności organizacji na nieautoryzowany dostęp fizyczny oraz ataki socjotechniczne.

Zakres i obserwacje kluczowe:

W obiekcie B możliwe było wielokrotne swobodne wejście do budynku bez jakiejkolwiek weryfikacji tożsamości.

Pracownicy wykazywali zainteresowanie obecnością osoby postronnej, jednak nie następowała eskalacja incydentu.

Ochrona nie podejmowała skutecznych działań weryfikacyjnych.

Stanowisko ochrony zostało pozostawione bez nadzoru, wraz z laptopem i dokumentami – możliwość kradzieży i/lub instalacji złośliwego oprogramowania.

Ekrany stanowisk pracy były widoczne z zewnątrz budynku – możliwość kradzieży danych uwierzytelniających.

Testy pozostawionych nośników USB z wbudowanymi skryptami śledzącymi nie doprowadziły do ich użycia.

Obiekt A wykazał skuteczną kontrolę dostępu opartą o karty.

Wyniki jednoznacznie wskazały na istotną dysproporcję poziomu zabezpieczeń pomiędzy obiektami.

Phishing – kampania symulacyjna

Cel: Ocena podatności pracowników na ataki phishingowe oraz ich reakcji na zagrożenie.

Założenia:

Kampanie były dopasowane do rzeczywistych ról i codziennych obowiązków pracowników.

Wykorzystano scenariusze naśladujące powszechnie stosowane narzędzia i oprogramowanie biznesowe.

Przeprowadzono kilka wariantów ataków w krótkim przedziale czasu.

Statystyki dla pierwszej kampanii symulacyjnej

Kluczowe obserwacje:

Znaczna część pracowników wchodziła w interakcję z fałszywymi wiadomościami.

Dochodziło do przekazywania danych uwierzytelniających.

Incydenty dotyczyły zarówno pracowników na stanowiskach operacyjnych, jak i kierowniczych.

Po wysłaniu wewnętrznego ostrzeżenia część pracowników nadal kontynuowała interakcję z fałszywymi wiadomościami.

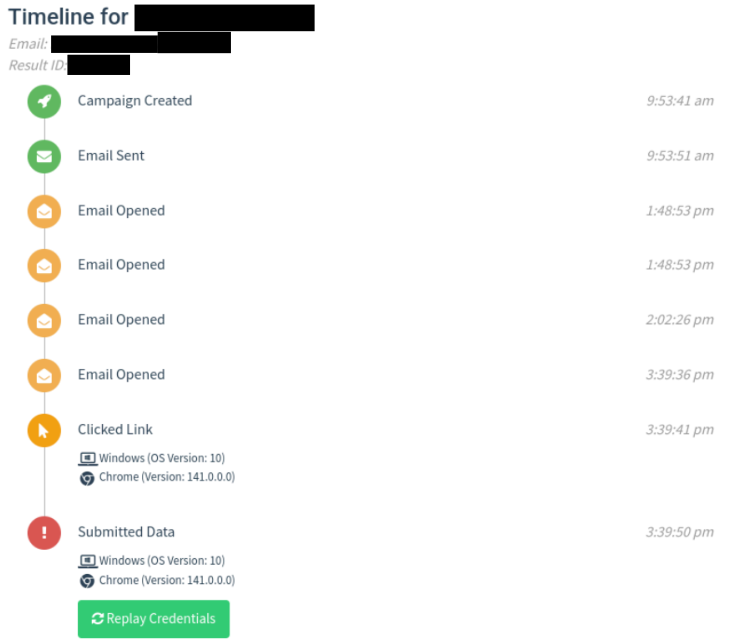

Przykład interakcji pracownika z phishingiem

Zidentyfikowano fundamentalny problem w postaci nieadekwatnej wiedzy z zakresu zagrożeń cybernetycznych – jakie działania są niedopuszczalne przy otrzymaniu wiadomości phishingowej.

Stacjonarne szkolenie Security Awareness

Cel: Podniesienie świadomości bezpieczeństwa w oparciu o realne zdarzenia z testów.

Zakres szkolenia:

Wprowadzenie do cyberbezpieczeństwa.

Rozpoznawanie metod ataków phishingowych i socjotechnicznych.

Bezpieczeństwo uwierzytelniania – hasła, MFA, menedżery haseł.

Wycieki danych – jak do nich dochodzi i jak ich unikać.

Rozpoznawanie podejrzanych wiadomości e-mail.

Sieci bezprzewodowe – zagrożenia i zabezpieczenia Wi-Fi.

Bezpieczna bankowość i płatności online.

Bezpieczeństwo urządzeń mobilnych.

Dobre praktyki bezpieczeństwa.

Złośliwe oprogramowanie.

Reakcja na incydenty.

Szkolenie przeprowadzono w oparciu o rzeczywiste i aktualne przykłady zagrożeń oraz statystyk i obserwacji zanotowanych podczas kampanii symulacyjnych zrealizowanych w organizacji. Szkolenie nie miało charakteru ściśle teoretycznego – pracownicy mieli możliwość zapoznać się z narzędziami i technikami stosowanymi przez atakujących.

Phishing sprawdzający

Cel: Sprawdzenie czy szkolenie przełożyło się na zmianę zachowania pracowników.

Zakres:

Ponowna, ujednolicona kampania phishingowa

Pojedynczy scenariusz wykorzystujący oprogramowanie stosowane przez pracowników

Analiza reakcji bez wcześniejszego uprzedzenia

Kluczowe obserwacje:

Znaczna poprawa świadomości pracowników, przekładająca się na statystyki

Żaden pracownik nie przesłał danych uwierzytelniających

Tylko jeden pracownik kliknął w link

Czynnik ludzki jest kluczowym wektorem ataku.

Pojedynczy słabo zabezpieczony obiekt niweluje ochronę całej organizacji.

Brak eskalacji incydentu jest równie groźny jak brak zabezpieczeń technicznych.

Skuteczne szkolenia Security Awareness wymagają symulowanych testów, a nie wyłącznie szkoleń.

Szkolenia Security Awareness wymagają cyklicznej realizacji, aby organizacja miała wgląd do rzeczywistej i bieżącej świadomości pracowników.